|

После года разработки опубликован релиз Live-дистрибутива NST 38 (Network Security Toolkit), предназначенного для проведения анализа безопасности сети и слежения за её функционированием. Размер загрузочного iso-образа (x86_64) составляет 4.8 ГБ. Для пользователей Fedora Linux подготовлен специальный репозиторий, дающий возможность установить все созданные в рамках проекта NST наработки в уже установленную систему. Дистрибутив построен на базе Fedora и допускает установку дополнительных пакетов из внешних репозиториев, совместимых с Fedora Linux.

В состав дистрибутива включена большая подборка приложений, имеющих отношение к сетевой безопасности (например: Wireshark, NTop, Nessus, Snort, NMap, Kismet, TcpTrack, Etherape, nsttracroute, Ettercap и т.д.). Для управления процессом проверки безопасности и автоматизации вызова различных утилит подготовлен специальный web-интерфейс, в который также интегрирован web-фронтэнд для сетевого анализатора Wireshark. Графическое окружения дистрибутива базируется на FluxBox.

В новом выпуске:

- Пакетная база синхронизирована с Fedora 38. Задействовано ядро Linux 6.3.

- Обновлены до свежих выпусков поставляемые в составе приложения.

- Для доступа к сканерам уязвимостей OpenVAS (Open Vulnerability Assessment Scanner) и Greenbone GVM (Greenbone Vulnerability Management) задействован отдельный контейнер на базе docker. До свежего выпуска обновлён пакет Greenbone Community Edition.

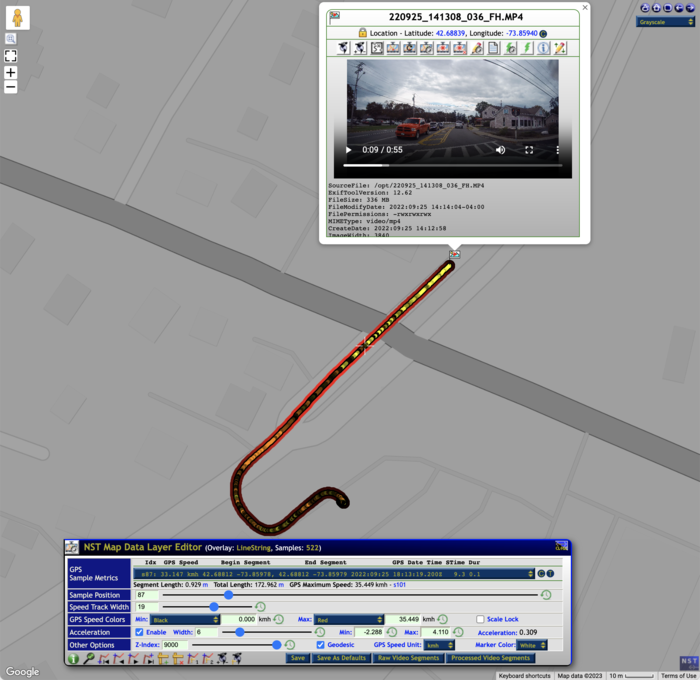

- В интерфейсе для работы с картографическими данными обеспечена визуализация ускорения на треке видеорегистратора.

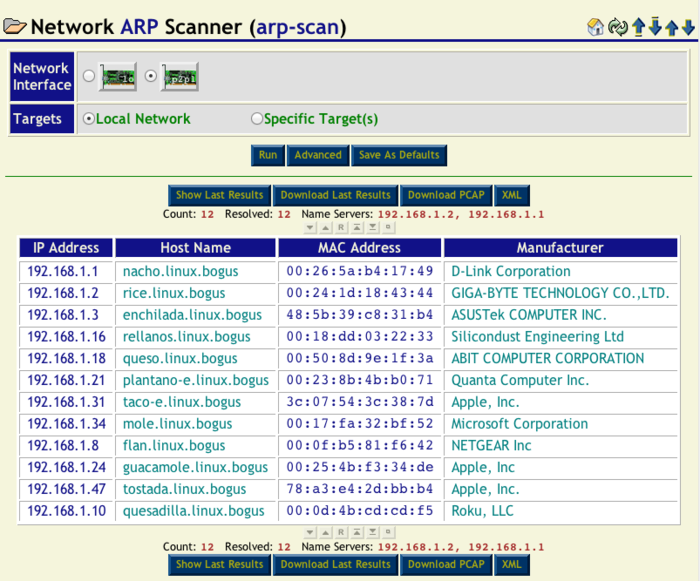

- В web-интерфейсе NST WUI расширены возможности сканирования на уровне протокола ARP. Добавлена возможность настройки резолвера, используемого для определения имён найденных хостов.

|